La vulnérabilité de la clé d'authentification à deux facteurs de Yubico, qui n'a pas été corrigée, rompt la sécurité de la plupart des dispositifs Yubikey 5, Security Key et YubiHSM 2FA

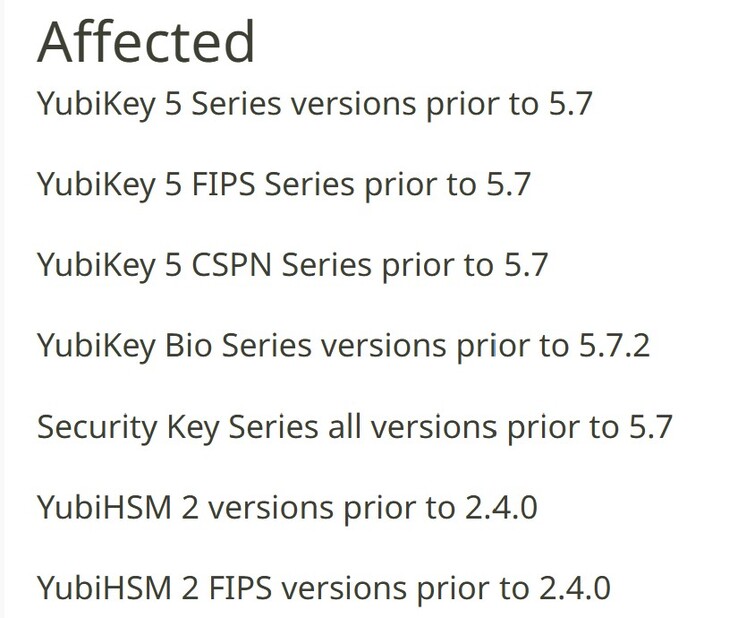

Une vulnérabilité de la clé d'authentification à deux facteurs de Yubico non corrigible a rompu la sécurité de la plupart des dispositifs Yubikey 5, Security Key et YubiHSM 2FA. La JavaCard Feitian A22 et d'autres dispositifs utilisant des TPM Infineon de la série SLB96xx sont également vulnérables. Toutes les clés 2FA vulnérables doivent être considérées comme compromises et remplacées par des clés non vulnérables dès que possible.

L'authentification de sécurité à deux facteurs (2FA) utilise un code unique généré par une application logicielle (par exemple Microsoft Authenticator) ou une clé matérielle (par exemple Yubikey) en plus d'un mot de passe pour se connecter à des comptes en ligne. Un nombre croissant de fournisseurs de comptes, tels que les banques, ont mis en place la sécurité 2FA afin de réduire le vol de données et d'argent.

Les clés d'authentification à deux facteurs reposent sur la génération d'un code unique à l'aide de méthodes difficiles à décrypter. Les applications et les clés d'authentification à deux facteurs modernes utilisent souvent des mathématiques plus complexes telles que les algorithmes à courbe elliptique (approfondissement des mathématiques sur le site d'IBM).

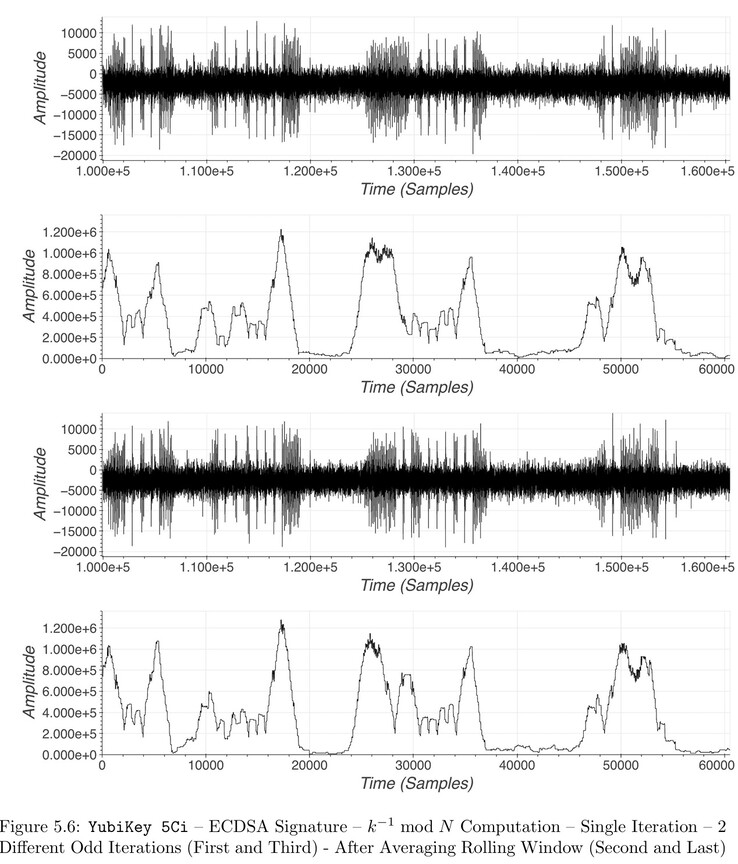

Les attaques par canal latéral surveillent certains aspects d'un appareil électronique pour créer une attaque. Pour les puces TPM Infineon vulnérables utilisées dans les clés Yubico, Feitian et autres clés 2FA, les chercheurs de Ninjalabs ont passé deux ans à capturer et à déchiffrer les émissions radio des puces pour créer une attaque.

Les pirates auraient besoin d'une heure d'accès à la clé pour capter les émissions radio, puis d'un jour ou deux pour déchiffrer les données et créer une copie de la clé 2FA. Les mathématiques et les techniques étant assez complexes, les lecteurs ayant des connaissances en cryptographie, en mathématiques et en électronique peuvent lire les méthodes complexes dans l'article du NinjaLab ( ). NinjaLab a précédemment révélé des vulnérabilités similaires dans d'autres clés Google Titan, Feitian, Yubico et NXP.

Les utilisateurs de clés 2FA de Yubico devraient consulter l'avis de sécurité de Yubico https://www.yubico.com/support/security-advisories/ysa-2024-03/ pour vérifier si leurs clés sont vulnérables. Les utilisateurs d'autres dispositifs devront demander aux fabricants si les dispositifs utilisent des TPM vulnérables de la série SLB96xx d'Infineon. Les appareils concernés ne peuvent pas être corrigés pour corriger la faille de sécurité.

Tous les propriétaires de clés concernées doivent envisager de passer à des solutions de remplacement après avoir vérifié que ces dernières ne sont pas vulnérables. Les clés 2FA alternatives incluent Feitian ou iShield.

Source(s)

Top 10

» Le Top 10 des PC portables multimédia

» Le Top 10 des PC portables de jeu

» Le Top 10 des PC portables de jeu légers

» Le Top 10 des ordinateurs portables bureautiques

» Le Top 10 des PC portables bureautiques premium/professionnels

» Le Top 10 des Stations de travail mobiles

» Le Top 10 des Ultraportables

» Le Top 10 des Ultrabooks

» Le Top 10 des Convertibles

» Le Top 10 des Tablettes

» Le Top 10 des Tablettes Windows

» Le Top 10 des Smartphones

» Le Top 10 des PC Portables á moins de 300 euros

» Le Top 10 des PC Portables á moins de 500 euros

» Le Top 25 des meilleurs écrans d'ordinateurs