Joe Grand - un hacker éthique et YouTuber qui est largement connu pour ses projets impliquant des portefeuilles de crypto-monnaie, a récupéré avec succès une quantité de bitcoins qui a changé sa vie un montant de bitcoins qui a changé sa vie, actuellement évalué à plus de 3 millions de dollars, à partir d'un portefeuille logiciel verrouillé depuis plus de dix ans. Cette splendide prouesse technique est le résultat d'une sérieuse rétro-ingénierie et d'une chasse aux bogues menées par Joe et son ami Bruno, qui est également un poids lourd du piratage informatique.

Les prémisses

Le portefeuille Bitcoin en question était sécurisé par un mot de passe complexe de 20 caractères généré par le célèbre logiciel de génération de mots de passe RoboForm. Son propriétaire, Michael, avait utilisé le logiciel pour générer un mot de passe sécurisé, qui était ensuite stocké dans un conteneur TrueCrypt. Comme par hasard, la partition cryptée a été corrompue, laissant Michael sans recours et rendant ses fonds inaccessibles.

Compte tenu de la complexité et de la longueur du mot de passe, la méthode traditionnelle <link www.fortinet.com/resources/cyberglossary/brute-force-attack. - external-link-new-window></nodeepl>brute-forcing attacks<nodeepl></link></nodeepl> étaient totalement irréalistes. Selon Joe, la probabilité de pouvoir "deviner" correctement le mot de passe serait aussi difficile que de trouver une goutte d'eau spécifique dans tous les océans de la Terre - une tâche qu'un simple mortel ne pourrait jamais espérer accomplir. Cependant, on dit que lorsqu'il y a un désir, il y a toujours un moyen, et Joe ne tardera pas à faire un grand pas en avant

La première percée

C'est alors qu'entre en scène Bruno, un autre hacker éthique et collaborateur fréquent de Joe Grand. La vaste expérience de Bruno en matière de rétro-ingénierie de logiciels va bientôt s'avérer être une aubaine pour la réussite du projet. Considérant la nature insurmontable d'une attaque par force brute, le duo s'est tourné vers la recherche de vulnérabilités dans la fonction de génération de mots de passe de RoboForm. En parcourant le journal des modifications de RoboForm (qui enregistre les modifications et les corrections de bogues apportées au logiciel), ils ont découvert que les anciennes versions de RoboForm présentaient une faille critique : la génération "aléatoire" du mot de passe n'était pas aléatoire du tout. Ainsi, en recréant les variables situationnelles utilisées par le logiciel pour générer les mots de passe, il serait théoriquement possible de recréer des mots de passe exacts.

Top 10

» Le Top 10 des PC portables multimédia

» Le Top 10 des PC portables de jeu

» Le Top 10 des PC portables de jeu légers

» Le Top 10 des ordinateurs portables bureautiques

» Le Top 10 des PC portables bureautiques premium/professionnels

» Le Top 10 des Stations de travail mobiles

» Le Top 10 des Ultraportables

» Le Top 10 des Ultrabooks

» Le Top 10 des Convertibles

» Le Top 10 des Tablettes

» Le Top 10 des Tablettes Windows

» Le Top 10 des Smartphones

» Le Top 10 des PC Portables á moins de 300 euros

» Le Top 10 des PC Portables á moins de 500 euros

» Le Top 25 des meilleurs écrans d'ordinateurs

Ghidra à la rescousse

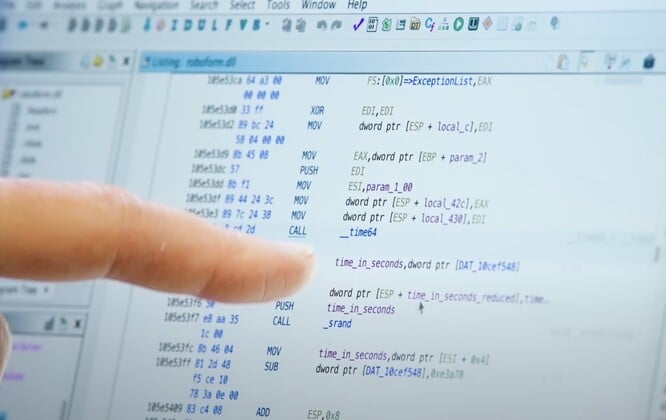

Pour la suite, il est important que nous sachions ce qu'est Ghidra et Cheat Engine sont des outils puissants largement utilisés pour l'analyse et la rétro-ingénierie. Ces deux outils puissants sont largement utilisés pour analyser et décompiler les logiciels. Développé par NSAghidra permet la décompilation de logiciels, ce qui permet aux ingénieurs de sonder le code sous-jacent d'un certain programme, aidant ainsi à trouver des vulnérabilités et des failles qui peuvent ensuite être utilisées pour créer des exploits. Cheat Engine, quant à lui, est un outil d'analyse de la mémoire qui permet à l'utilisateur d'analyser et de modifier la mémoire du programme en cours d'exécution, ce qui permet de modifier le comportement en temps réel.

En utilisant les outils susmentionnés, l'équipe a pu réaliser l'impossible. Ils ont plongé dans les rouages de RoboForm, localisant le segment de code très spécifique responsable de la génération du mot de passe. Après une inspection plus poussée, ils ont découvert que la fonction utilisait en fait l'heure du système comme une sorte de valeur de départ pour générer un mot de passe. C'est exactement le contraire de ce que l'on attend d'un logiciel de génération de mot de passe, car le mot de passe ainsi généré peut être facilement recréé en changeant simplement l'heure du système. Cependant, pour Michael, ce qui était essentiellement une faille s'est rapidement avéré être son filet de sécurité.

Piratage de l'heure

Utilisant leur nouvelle découverte, l'équipe composée de Joe et Bruno a mis au point une méthode pour remonter l'heure du système jusqu'au moment où Michael a déclaré avoir créé le mot de passe, c'est-à-dire une période de 50 jours. Ils ont recréé tous les mots de passe potentiels dans la plage de dates en ajustant la valeur de l'amorce temporelle, dans l'espoir de trouver le mot de passe généré à ce moment précis. Ce faisant, la liste des mots de passe potentiellement corrects a été réduite de manière exponentielle, rendant une attaque par force brute beaucoup plus efficace qu'auparavant.

Mais le travail ne s'est pas arrêté là. L'équipe a rencontré plusieurs autres obstacles, notamment des pannes de logiciel et des séances de débogage épuisantes, mais sa persévérance a fini par porter ses fruits. Après avoir légèrement modifié les paramètres initialement fournis par Michael, qui excluaient désormais les caractères spéciaux, l'équipe est finalement parvenue à une correspondance exacte. Ayant trouvé l'or, Bruno a annoncé sa victoire à Joe par un simple message texte : "Succès".

La récupération des 43 BTC, qui valent aujourd'hui plus de 3 millions de dollars, n'est pas seulement un soulagement financier important pour le propriétaire, mais souligne également l'expertise indéniable et la persévérance du duo de hackers. Mais il va sans dire que RoboForm a depuis corrigé la vulnérabilité, ce qui rendra tous les mots de passe plus récents beaucoup plus difficiles à déchiffrer, voire impossibles. Ainsi, il est non seulement nécessaire de créer des mots de passe forts, mais aussi de les gérer en toute sécurité.

Avis de non-responsabilité : Les informations rapportées ici ne doivent pas être utilisées comme base pour une décision d'investissement personnelle. Notebookcheck n'offre pas de crypto-monnaie, de NFT ou d'autres conseils en matière de négociation, d'investissement ou de finance.