Une vulnérabilité vieille de 18 ans, connue sous le nom de faille "0.0.0.0 Day", a été révélée. Elle permet à des sites web malveillants de contourner les protocoles de sécurité des principaux navigateurs web, notamment Google Chrome, Mozilla Firefoxet Apple Safari. La faille affecte principalement Linux et macOS et donne aux acteurs de la menace un accès à distance qui leur permet de modifier les paramètres, d'obtenir un accès non autorisé à des informations sensibles et même d'exécuter du code à distance. Bien qu'il ait été signalé pour la première fois en 2008, le problème n'est toujours pas résolu dans ces navigateurs, bien que les développeurs aient reconnu le problème et travaillent apparemment à sa résolution.

La vulnérabilité "0.0.0.0 Day" résulte de l'incohérence des mécanismes de sécurité entre les différents navigateurs et du manque de normalisation qui permet aux sites web publics d'interagir avec les services de réseaux locaux en utilisant l'adresse IP "joker" 0.0.0.0. En exploitant cette adresse IP, les attaquants peuvent cibler les services locaux, y compris ceux utilisés pour le développement et les réseaux internes. l'adresse "0.0.0.0" est souvent interprétée comme représentant toutes les adresses IP d'une machine locale.

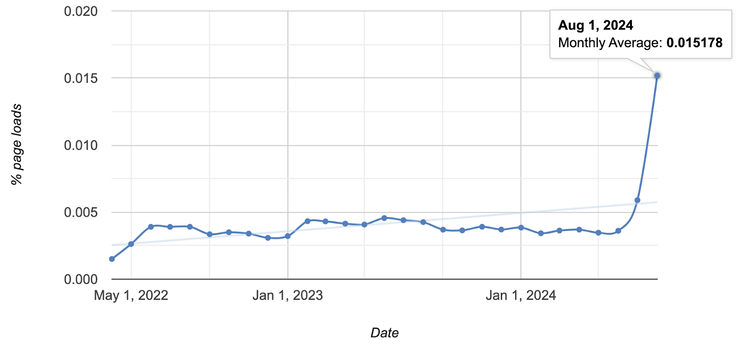

Les chercheurs de Oligo Security ont observé que de nombreux acteurs de la menace exploitent cette faille. Des campagnes telles que ShadowRay et les attaques Selenium ciblent activement les charges de travail d'IA et les serveurs Selenium Grid. En réponse, les développeurs de navigateurs web commencent à mettre en œuvre des mesures pour bloquer l'accès à 0.0.0.0. Google Chrome, Mozilla Firefox et Apple Safari prévoient tous des mises à jour pour résoudre le problème.

En attendant que ces correctifs soient pleinement mis en œuvre, Oligo recommande aux développeurs d'adopter des mesures de sécurité supplémentaires, telles que l'utilisation d'en-têtes PNA (Private Network Access), la vérification des en-têtes HOST et l'utilisation de HTTPS et de jetons CSRF (Cross-Site Request Forgery), afin de protéger leurs applications.

Source(s)

Top 10

» Le Top 10 des PC portables multimédia

» Le Top 10 des PC portables de jeu

» Le Top 10 des PC portables de jeu légers

» Le Top 10 des ordinateurs portables bureautiques

» Le Top 10 des PC portables bureautiques premium/professionnels

» Le Top 10 des Stations de travail mobiles

» Le Top 10 des Ultraportables

» Le Top 10 des Ultrabooks

» Le Top 10 des Convertibles

» Le Top 10 des Tablettes

» Le Top 10 des Tablettes Windows

» Le Top 10 des Smartphones

» Le Top 10 des PC Portables á moins de 300 euros

» Le Top 10 des PC Portables á moins de 500 euros

» Le Top 25 des meilleurs écrans d'ordinateurs